Gefährliche E-Mails im Umlauf

- Top-Meldungen

- Service

Aktuell laufen Phishing-Kampagnen gegen Universitäten und Behörden. In diesem Zusammenhang stellt vor allem der Trojaner EMOTET eine neuartige und besonders perfide Form der Bedrohung dar.

Was ist Phishing?

Phishing ist ein Kunstwort und setzt sich zusammen aus Passwort und Fishing. Bei dieser Angriffsmethode verschicken Cyber-Kriminelle Fake-Emails und fordern die Empfänger dazu auf, Links zu gefälschten Webseiten zu folgen und vertrauliche Informationen wie Zugangsdaten, Passwörter, Kreditkartennummern etc. einzugeben.

Es gibt einige Indizien, die für zweifelhafte E-Mails sprechen:

- Manipulierte Absenderadressen – die Absenderadressen passen nicht zur Mailsignatur oder der IP-Adresse (wenn man weiß, wie man diese einsehen kann) des sendenden Servers.

- Ein möglicher Hinweis für Phishing sind auch Grammatik, Rechtschreib- oder Orthografiefehler, die aus der Nutzung von Übersetzungsdiensten für die Email resultieren.

- Häufig fehlt eine persönliche Ansprache des Empfängers.

- Meist wird ein dringender Handlungsbedarf signalisiert, um vertrauliche Informationen zu erbeuten.

Folgen Sie keinen Weblinks oder öffnen Sie keine Anhänge, wenn Sie nicht sicher sind, dass es sich um einen vertrauenswürdigen Absender handelt. Nutzen Sie die Möglichkeiten, um die verdächtige Email zu prüfen.

Woran Phishing-Mails gut erkennbar sind, ist auch auf den Seiten des Bundesamts für Sicherheit in der Informationstechnik (BSI) nachzulesen.

EMOTET – eine neue Bedrohungsstufe

Der Trojaner EMOTET liest die E-Mail-Korrespondenz der Nutzer mit, und zwar sowohl die Adressen als auch den Inhalt. Daraus werden E-Mails generiert, deren Absender, Betreffzeile und Inhalt die Authentizität des Absenders in noch nie erreichter Weise imitieren. Sobald Anhänge in diesen Phishing-Mails geöffnet bzw. angeklickt werden, lädt EMOTET dann weitere Schadsoftware nach. Oft wird man dabei aufgefordert, die Makroausführung zu bestätigen.

Allgemeine empfohlene Vorgehensweise bei Verdachtsfällen

Wer eine verdächtige E-Mail bekommt, die angeblich von der TU Dortmund kommt, soll diese an die E-Mail-Adresse des ITMC oder die E-Mail-Adresse des Sicherheitsinformationscentrums weiterleiten. Am besten sollte die E-Mail jedoch nicht einfach weitergeleitet, sondern als Datei gespeichert und dann als Anhang versendet werden.

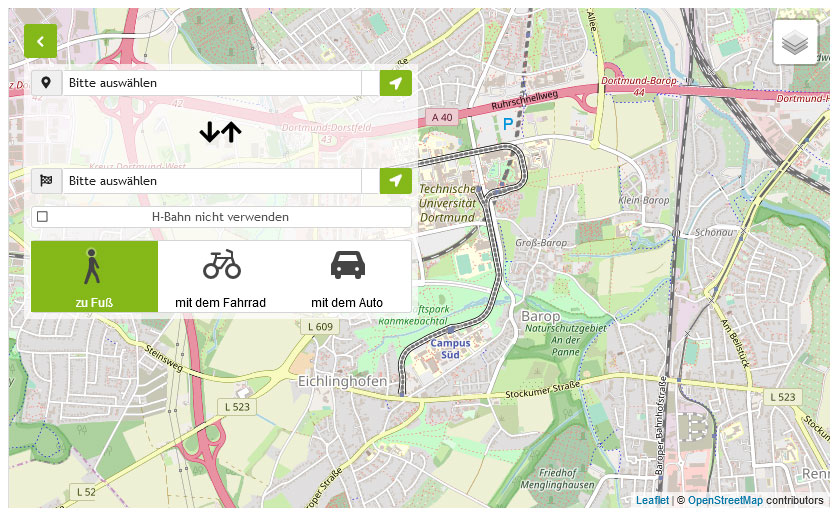

Sonstige unerwünschte E-Mails wie Spam oder Phishing-Mails können über ein Plug-In für Outlook schnell und einfach an unseren E-Mail-Appliance Anbieter gemeldet werden, um die Filterregeln zu verbessern. Weitere Infos und die Anleitung dazu finden Sie im ServicePortal.

Ergänzende Empfehlungen aufgrund der EMOTET-Bedrohung

Auch wenn Absender, Betreffzeile und Inhalt authentisch wirken, sollte bei Absendern, mit denen selten korrespondiert wird, per Anruf nachgefragt werden, um die Authentizität der Nachricht zu bestimmen. Ein solcher Anruf hilft auch bei Absendern, mit denen häufig korrespondiert wird, falls irgendetwas an der Nachricht merkwürdig zu sein scheint – beispielsweise, wenn beim Öffnen eines Anhangs darum gebeten wird, die Ausführung von Makros zu erlauben. Erfahrungsgemäß gibt es wenige Dateien, für deren Nutzung die Ausführung von Makros unabdingbar ist.

Folgende Vorsichtsmaßnahmen sollten standardmäßig auf allen Arbeitsplätzen umgesetzt werden:

- Deaktivierung der automatischen Makroausführung in Office-Anwendungen

- Verzicht auf Speicherung von Passwortdateien im Browser (aus Bequemlichkeit)

- Nutzung von Administratorrechten nur für Administratortätigkeiten, nicht für allgemeine Büroarbeit